El Ransomware RYUK esta atacando empresas españolas por parte de ciber-atacantes del sur de Rusia, India, Pakistán y China.

Estos ataques son premeditados y se enfocan en grandes empresas y organizaciones con facturaciones altas y principalmente a Sociedades Limitadas y Anónimas conocidas.

Precaución en EMPRESAS contra el Ransomware RYUK

El ataque se realiza frecuentemente a través de los correos y siempre REQUIERE UN FALLO HUMANO para infectar la red corporativa empezando por el equipo del empleado que realiza dicho fallo.

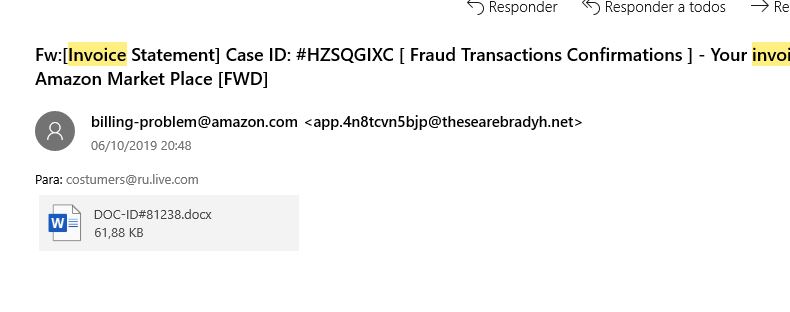

Los correos llegan en falso nombre de grandes corporaciones o empresas como AMAZON, CORREOS, NETFLIX, BANCOS e incluso firmas que colaboran con la empresa afectada de forma frecuente.

Todos estos son correos son totalmente falsos y siempre adjuntan un DOCX o PDF con código malicioso en su interior que lanza RYUK por toda la red corporativa y sistema.

El siguiente ejemplo, muestra como consiguen que los correos lleguen a tu bandeja de entrada en lugar de SPAM, utilizando varias redirecciones y siempre con la ID de la empresa conocida, en este caso «billing-problem@amazon.com«.

¿¿¿¿app.4n*****5bjp@these******dyh.net???? ¿Que tiene que ver con Amazon? Primera prueba de estafa

Utilizan palabras o frases relacionadas con fraude, robo y seguridad entre otras para llamar nuestra atención y aumentar nuestro rango de preocupación, de tal manera que podemos llegar a olvidarnos de que pueda ser un virus y abrir el documento adjunto.

Abierto el documento, nuestro equipo y todos los equipos de la red local a los que nuestra cuenta de usuario en Active Directory tenga acceso, quedarán encriptados en cuestión de segundos.

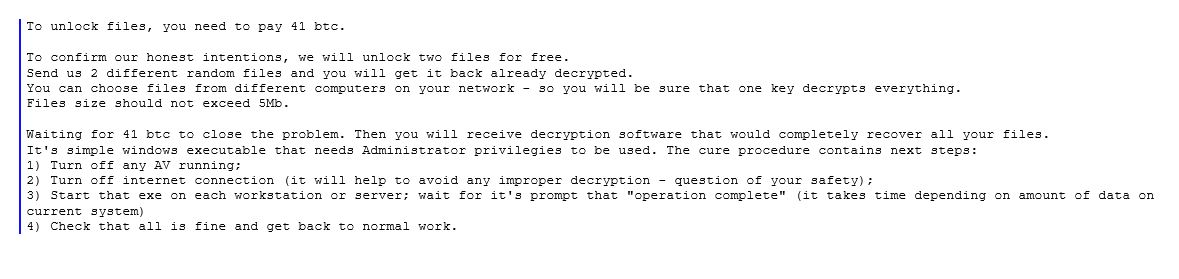

Los Indios (la mayor parte de los casos), enviarán tras unos días, un aviso de que les enviemos dos de los archivos encriptados para demostrarnos que pueden desencriptarlos, nos los devolverán desencriptados en un intento da ganarse nuestra confianza y darnos un «atisbo» de esperanza.

Por si fuera poco, indican que lo hacen con «Intenciones honestas» y de forma gratuita en el caso de los 2 archivos. A cambio de desbloquear todos los archivos, tendremos que pagar 41 BTC, para hacernos una idea, a día de hoy, un solo BITCOIN supera los 7500€.

PRECAUCIÓN en redes corporativas

Las empresas en España, trabajan generalmente en redes corporativas sobre Windows Server 2016 en el caso de las más grandes. En la mayoría siguen trabajando sobre 2012 y 2008 por falta de tiempo o imposibilidad de pausar su actividad para actualizar su equipamientos y sistemas. Algunas empresas ya han actualizado a Windows Server 2019 que cuenta con varios patrones de seguridad mejorados con respecto a Server 2016 y mucho más con respecto a 2012 y anteriores.

El problema, es que el uso de Active Directory, permite que los empleados o directivos con mayor nivel de acceso, puedan acceder a los servidores de copias de seguridad, servidores centrales e incluso los equipos de otros empleados.

Lo anterior explica, sí dicho equipo de directivos o empleados de alto nivel de acceso queda infectado, afectará en segundos al resto de equipos y servidores. Todo ello resultará en un desastre absoluto si no tenemos copias de seguridad en nubes protegidas.

¿Como prevenir el Ransomware Ryuk?

Malwarebytes Premium 2019 es capaz de prevenir RYUK y muchos otros Ransomware gracias a la alta resolución y disponibilidad de los ingenieros en Ciber-Seguridad de Malwarebytes.

Según las pruebas e informes públicos, Avast, Eset, Kaspersky y BitDefender han sido incapaces de bloquear RYUK desde el día cero . Algunos de ellos no han sido capaz de bloquearlo hasta semanas después de la primera infección reportada.

Es por ello, que tengamos el antivirus que tengamos, hay que reforzarlo con Malwarebytes Premium. Puedes adquirir una licencia Malwarebytes Premium para 4 años con factura certificada en Tienda Artista.

¿Hay que pagar el rescate?

Rotundamente no, en primer lugar, el ejecutable que nos mandarán, contiene un gusano que podrá resurgir tras un tiempo cronometrado o cuando el ciber-atacante lo decida. Esto es una forma de mantener a la víctima con una SOGA AL CUELLO.

Algo que no debes aceptar bajo ningún concepto.

¿Es posible desencriptar RYUK?

En internet encontrarás varios artículos inútiles que quieren venderte programas de recuperación de datos inútiles. La mayoría de ellos con distintos nombres pero basados en el mismo y mediocre algoritmo de recuperación.

La manera en la que funcionaría una desencriptación sin rescate, sería mediante ingeniería inversa y factorización. Aunque se pueda desencriptar (recuperar una copia mas bien) gran parte de los archivos, la clave maestra no funcionara con todos los equipos encriptados. Esto se debe a que el Ransomware cambia y adapta su clave de desencriptado RSA según cada equipo.

Un método fácil para desesperados, sería el uso del programa gratuito PhotoRec para Windows (o Linux), cuyas posibilidades de recuperar los archivos de los últimos días son del 20% pero son capaces de recuperar gran parte de los archivos con semanas o meses de antiguedad. Eso sí, a costa de ser incapaz de recuperar algunos formatos de texto en DOCX, fotos con píxels faltantes y nombres de archivos irreconocibles. Algo como 343489.docx, 9843044u.pptx, etc.